爱快旁路由设置OpenVPN

爱快旁路由,设置 openvpn,实现不同账号访问不同的地址。

例如

管理员可以访问所有地址。

临时访客只能访问 192.168.1.10 这个地址。

开发伙伴访问 192.168.1.50-192.168.1.80 这个范围的地址。

网络设置

爱快安装完成之后,网线连接到 lan 口,将 lan 口配置为静态地址,例如: 192.168.1.10

配置好之后,通过浏览器访问,此时是无法访问百度的。

下面进行基础的网络设置:

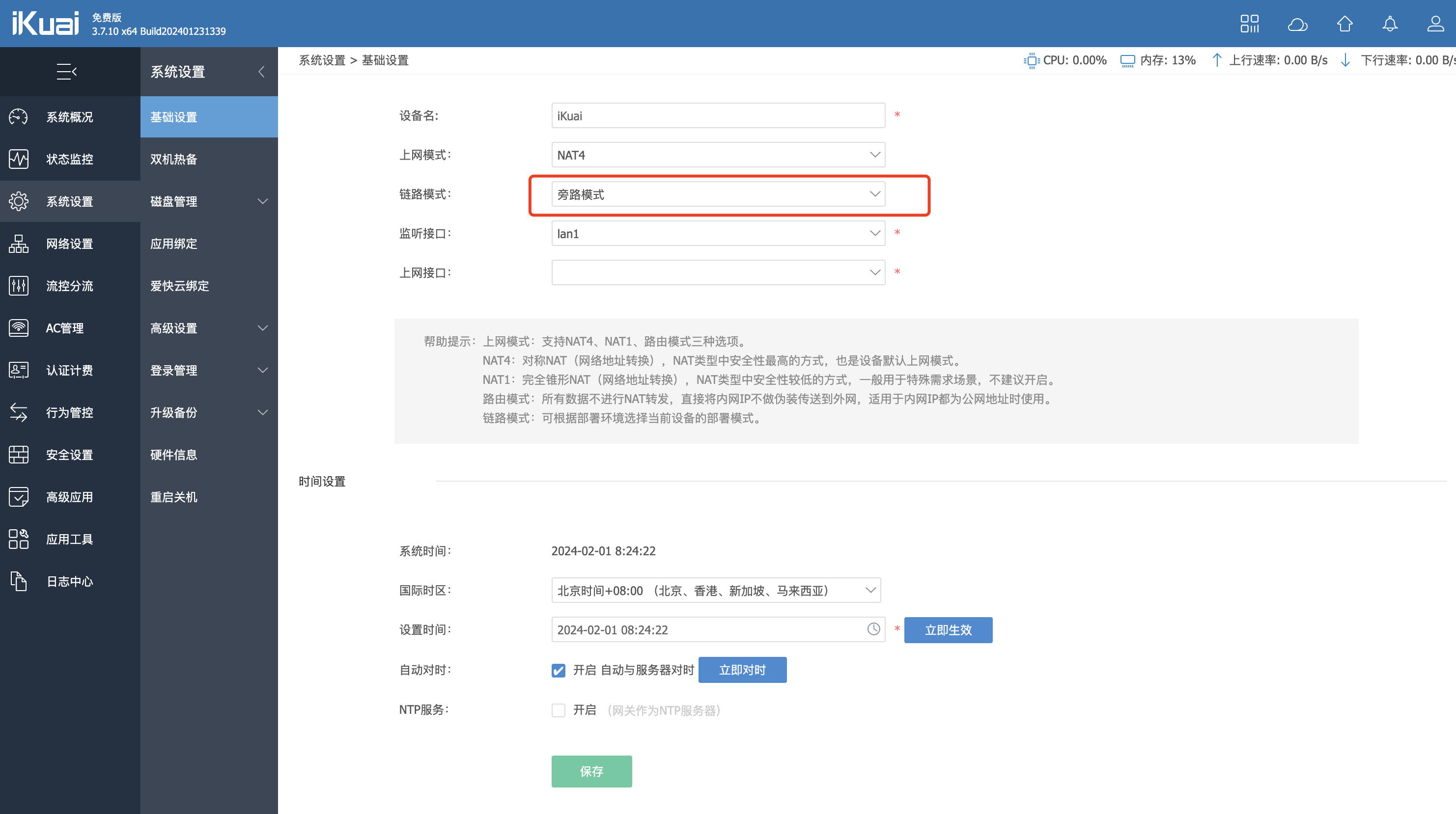

将链路设置为旁路由模式

系统设置->基础设置

监听端口选择配置 IP 的端口。一般只有一个 LAN 口。

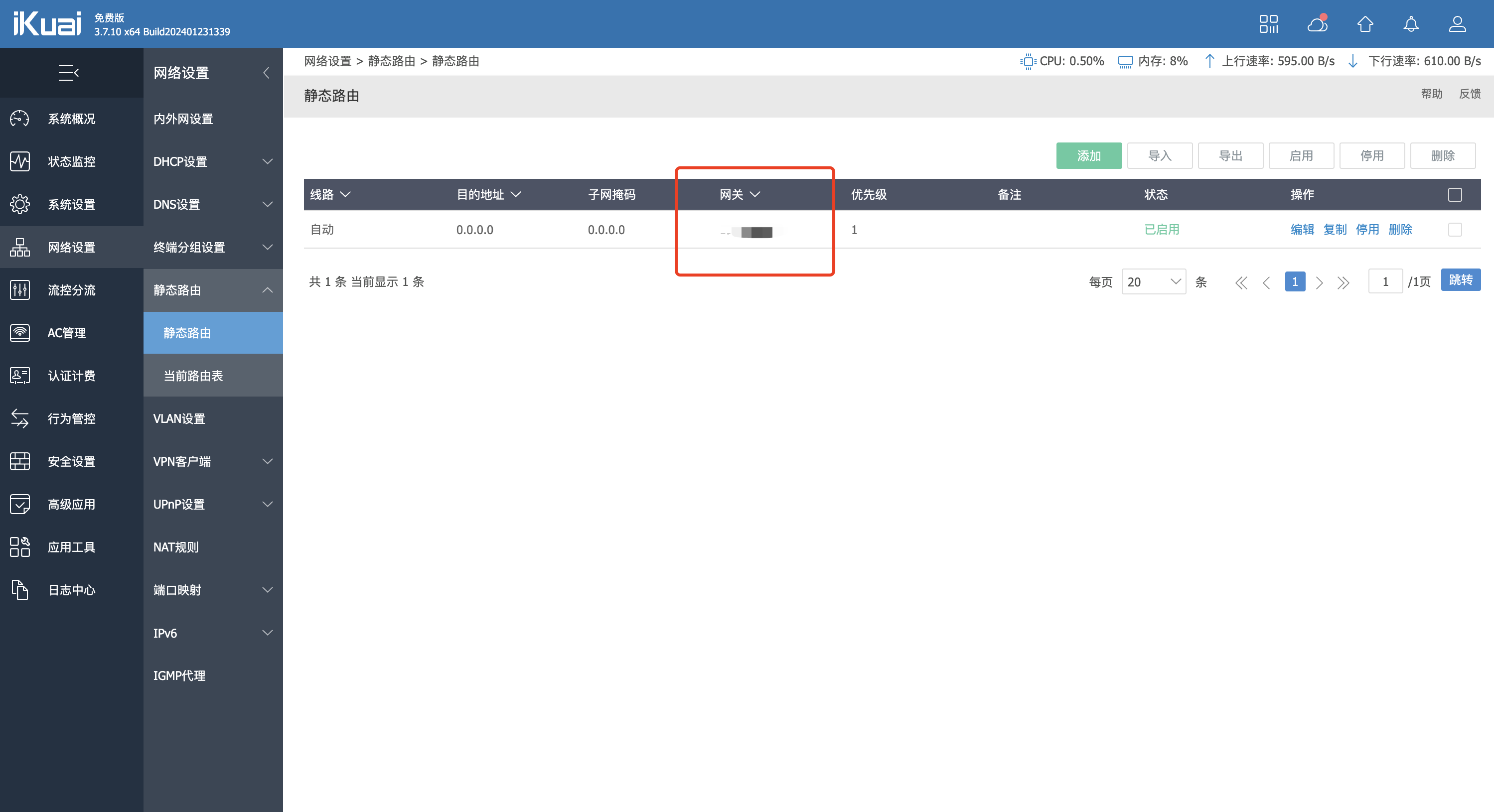

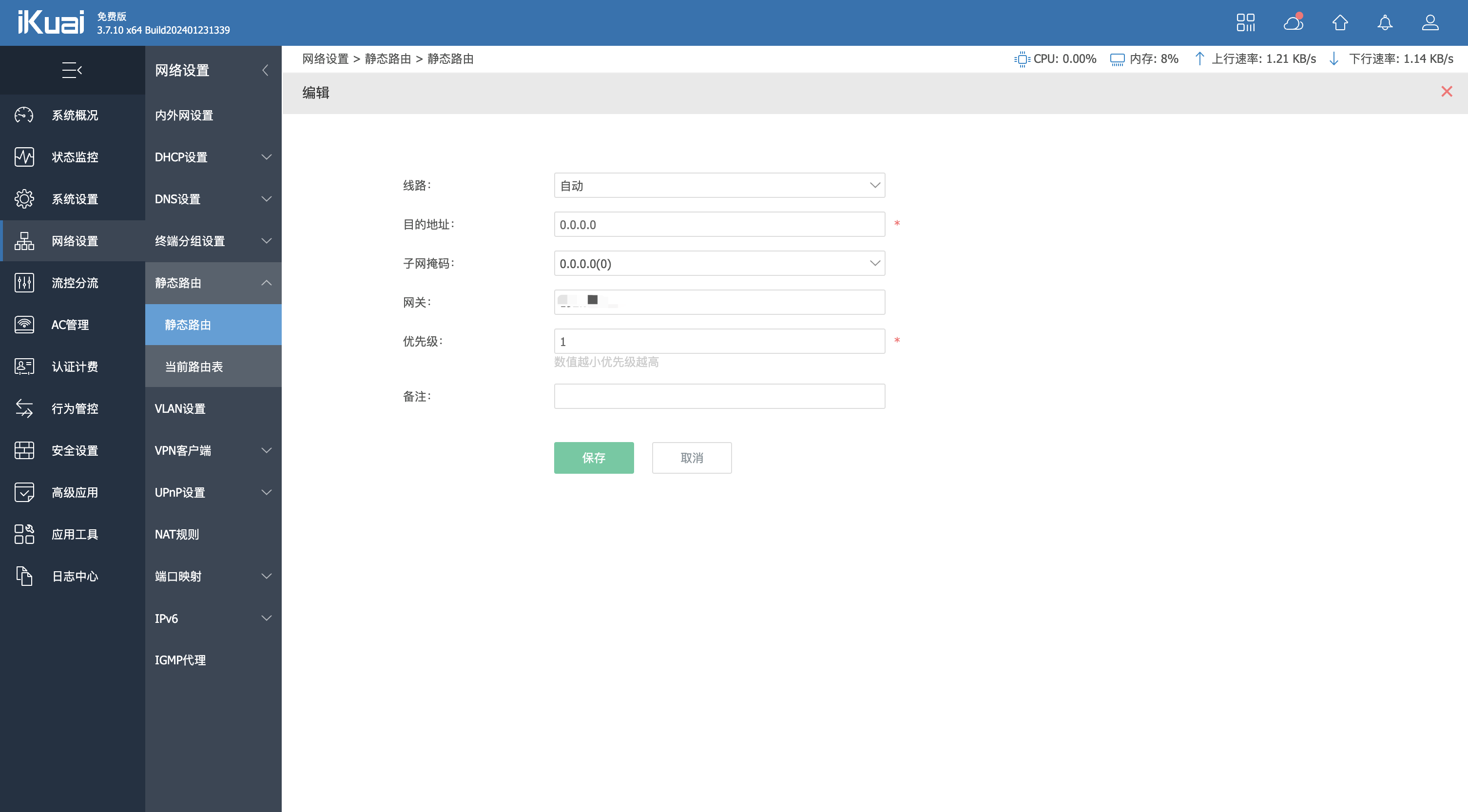

配置静态路由

网络设置-> 静态路由

网关地址为主路由的地址

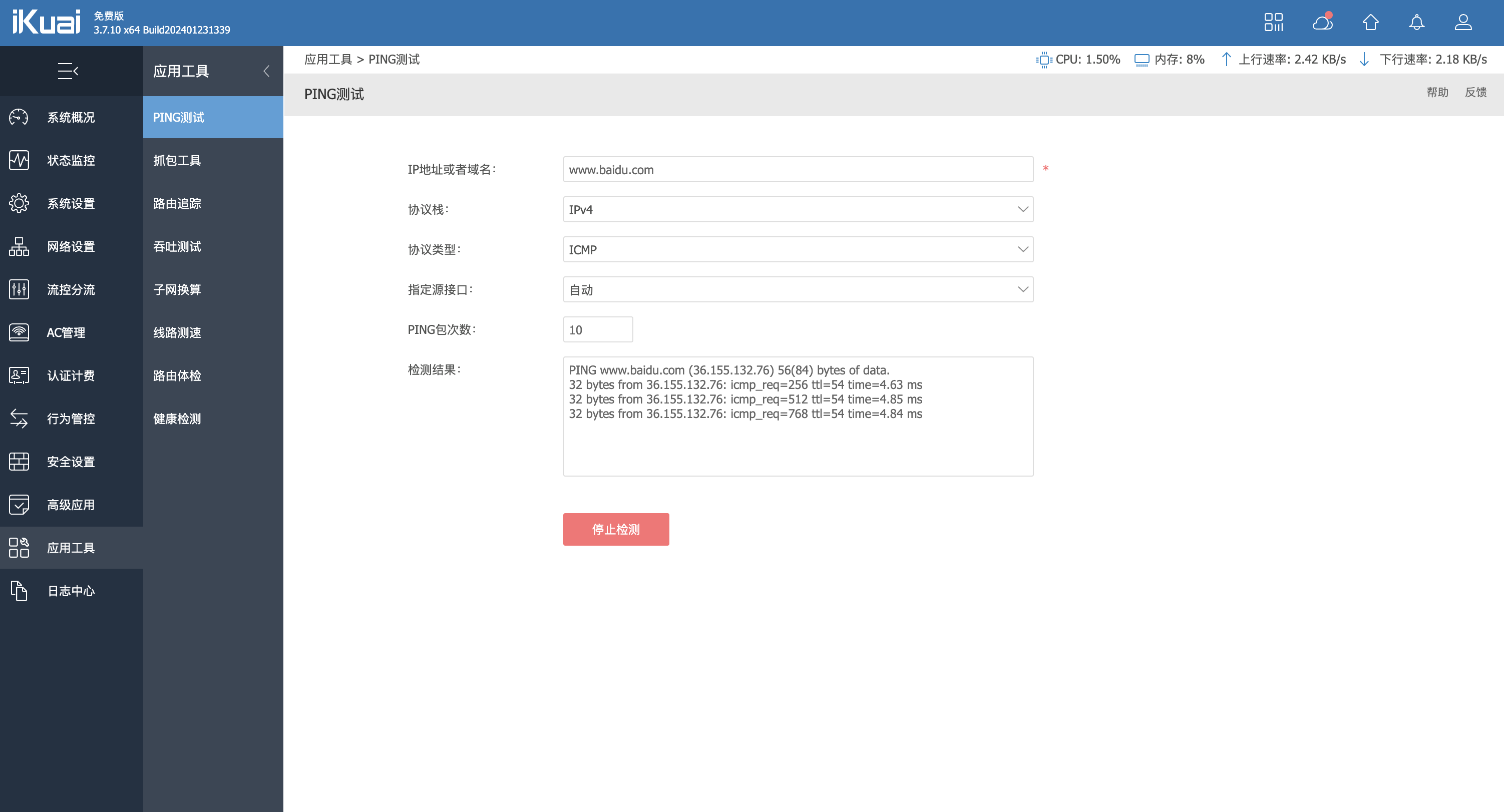

连通性测试

应用工具->PING 测试

此时就可以正确的连接网络了

OpenVPN 配置

OpenVPN 服务端配置

爱快自带 openvpn ,开启即可

认证计费 -> 本地认证服务 -> OpenVPN 服务端

默认的端口是 1194 , 这个可以按自己需求来改

传输协议是 udp ,这个可以改成 TCP

剩下的如隧道类型、拓扑类型、加密算法、MTU 等,不熟悉具体配置就不要变动。

CA证书、服务器证书、服务器私钥,需要配置到客户端配置文件中,绝对不能变动。

推送的路由,会将此处的路由推送到客户端。比如 VPN服务端所在的地址为 192.168.1.0/24 ,连接的客户端需要访问这个地址段下面的服务。

IP | 子网掩码 |

192.168.1.0 | 255.255.255.0(24) |

10.7.0.0 | 255.255.0.0(16) |

推送的路由会被客户端写入路由表,所有访问这个地址段的数据包都会发送到 OpenVPN 的客户端虚拟网卡上。

此处,爱快给出的默认推送路由是 10.7.7.0

在配置文件中 VPN 网段为 10.7.7.0/24 ,这能提供 254 个IP 地址。

如果不够,可以修改为 10.7.0.0/16 ,即 VPN网段 10.7.0.0 网段掩码 255.255.0.0,这样可以提供 65534 个 IP 地址。 我推荐改为 10.7.0.0/16 , 这样后续账户权限分配也比较方便。

客户端配置文件

点击导出 windowns 客户端配置即可导出配置文件,但是此时的配置文件是不可用的,需要添加 服务器的证书和私钥

client

dev-type tun

dev tunx

proto udp

tun-mtu 1400

cipher BF-CBC

comp-lzo

remote openvpn.server.com 1194

resolv-retry infinite

nobind

persist-key

persist-tun

verb 3

auth-user-pass

script-security 2

<ca>

-----BEGIN CERTIFICATE-----

MIIDQTCCAimgAwIBAgIJAJ9zITCo+d5/MA0GCSqGSIb3DQEBCwUAMDcxCzAJBgNV

BAYTAkNOMQ4wDAYDVQQKDAVpS3VhaTEYMBYGA1UEAwwPaUt1YWkgRGV2aWNlIENB

MB4XDTI0MDEzMTAzNDMzMFoXDTM0MDEyODAzNDMzMFowNzELMAkGA1UEBhMCQ04x

DjAMBgNVBAoMBWlLdWFpMRgwFgYDVQQDDA9pS3VhaSBEZXZpY2UgQ0EwggEiMA0G

CSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC3Yx47In+rnG3ElmqM2CdRzvCbltNg

uLVIk4QgqphojbWB4saZqh00hgXmol6ZGffJ8YFPfc4tf0qTMpW7ARWc7uDvkhYc

dCkxKpHDPBQBD3zBK6k9hcFYpUSwX6ltZjIUGUslZf3IuCblhW3FbF6ldsGVgrbQ

7jFZDKraZ07R0dh3WAGTgNAfipehkIU3W6tOyNLp1eOVoSVK0a+UIBqWbZShdJtC

eZrVwjSZdwYhGRLvhq/9CaPhOsHMNHVqsOWHj2bB1ih7E6MQ1KX/dUEYhslWYDSH

WuzXrcmJ9XX++vjxf99Wt2qXNlQvQrCnuTFLpuYFnnZ3CcE1d6jxkjnBAgMBAAGj

UDBOMB0GA1UdDgQWBBTxubdarLOaWsui7h2Q2rfsahBgoTAfBgNVHSMEGDAWgBTx

ubdarLOaWsui7h2Q2rfsahBgoTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUA

A4IBAQAXFymuzOwVU8Fi655OWNtKOn7rm+ztvDXMSkWL0kzllzbvcZM/ge7KmAaA

tFgeo8L16X+DytdM2hIenaXCqjvwfJyf5311BthwcVAXPv4AyuM1LBmfw5tOqhQk

Q2VGd6qQMkWdnnZMpJrpEP+xAyLNAul4u722hq/3/JUBjQhhvmIAEsp+u+MozuhQ

aWr24PUxe1lUOSH8yymwrZGnXqYBGbvdw15MPkkW0zWQakOeZhP31+8KELsVg5pF

NgYgjFJDeBxnC8hEmjqa0eIx8cq6Ul3OME+Ip4l+GH1O85Wl6TXfya9kHBZuTZwk

PgSuC15FRCkBPZQkaPbzHexgGPty

-----END CERTIFICATE-----

</ca>

<cert>

# 将服务器证书粘贴在此处

</cert>

<key>

# 将服务器私钥粘贴在此处

</key>

注意 proto udp 和 remote openvpn.server.com 1194 要根据实际的配置来。

认证账号设置

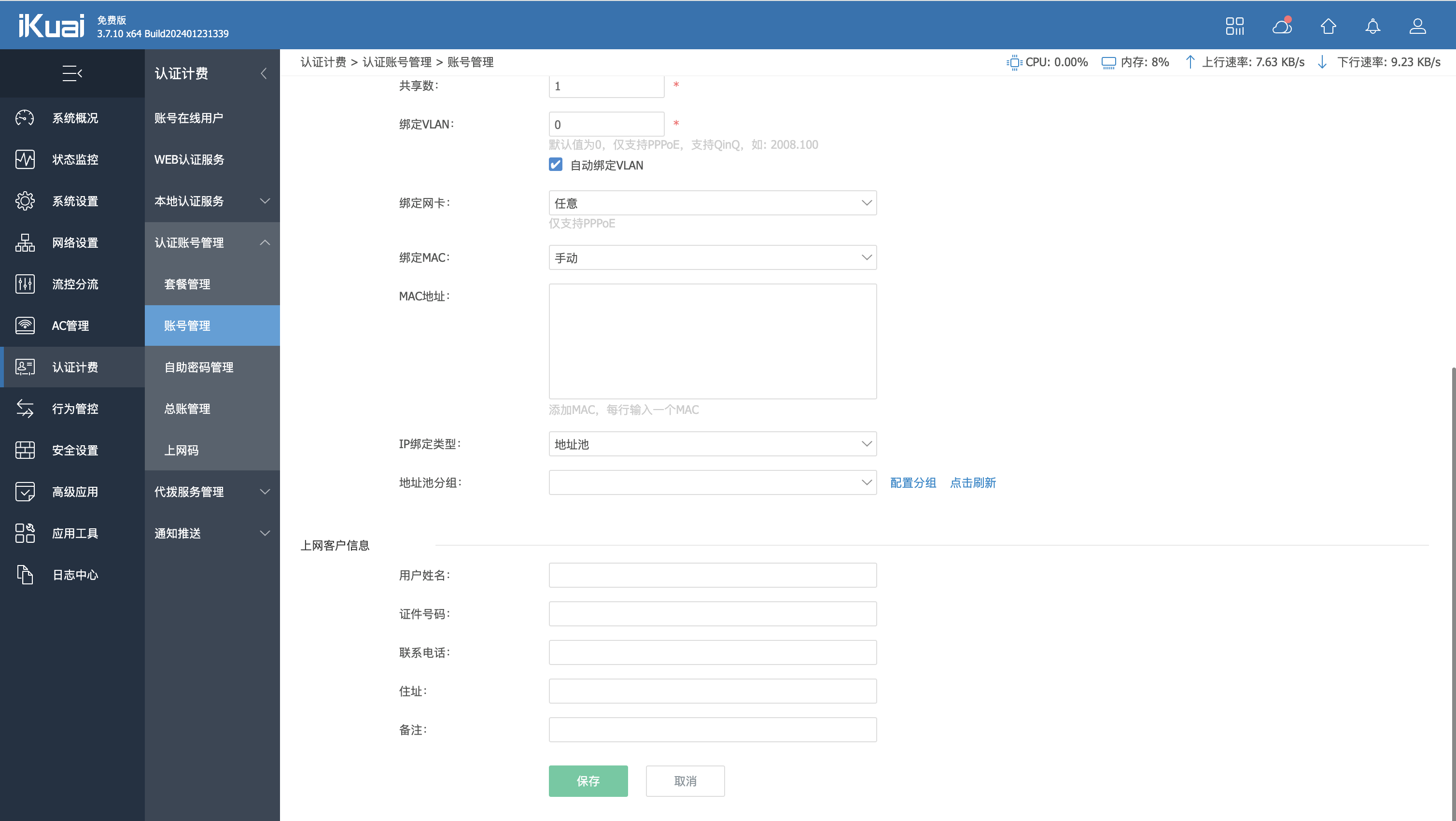

认证计费->认证账号管理->账号管理

点击添加账号即可

按照需要自由填写

此处有一个推荐就是 IP绑定类型选择地址池

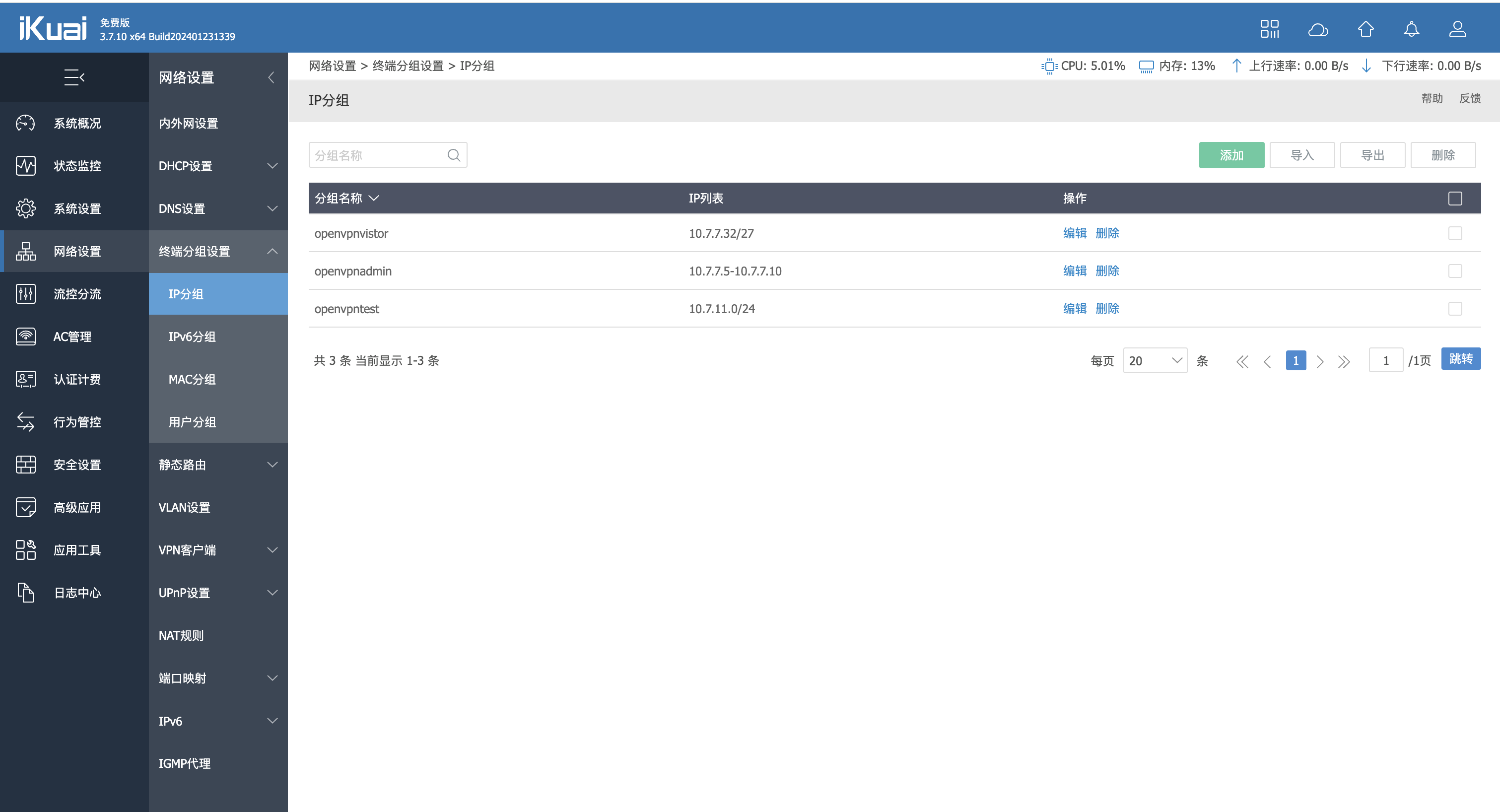

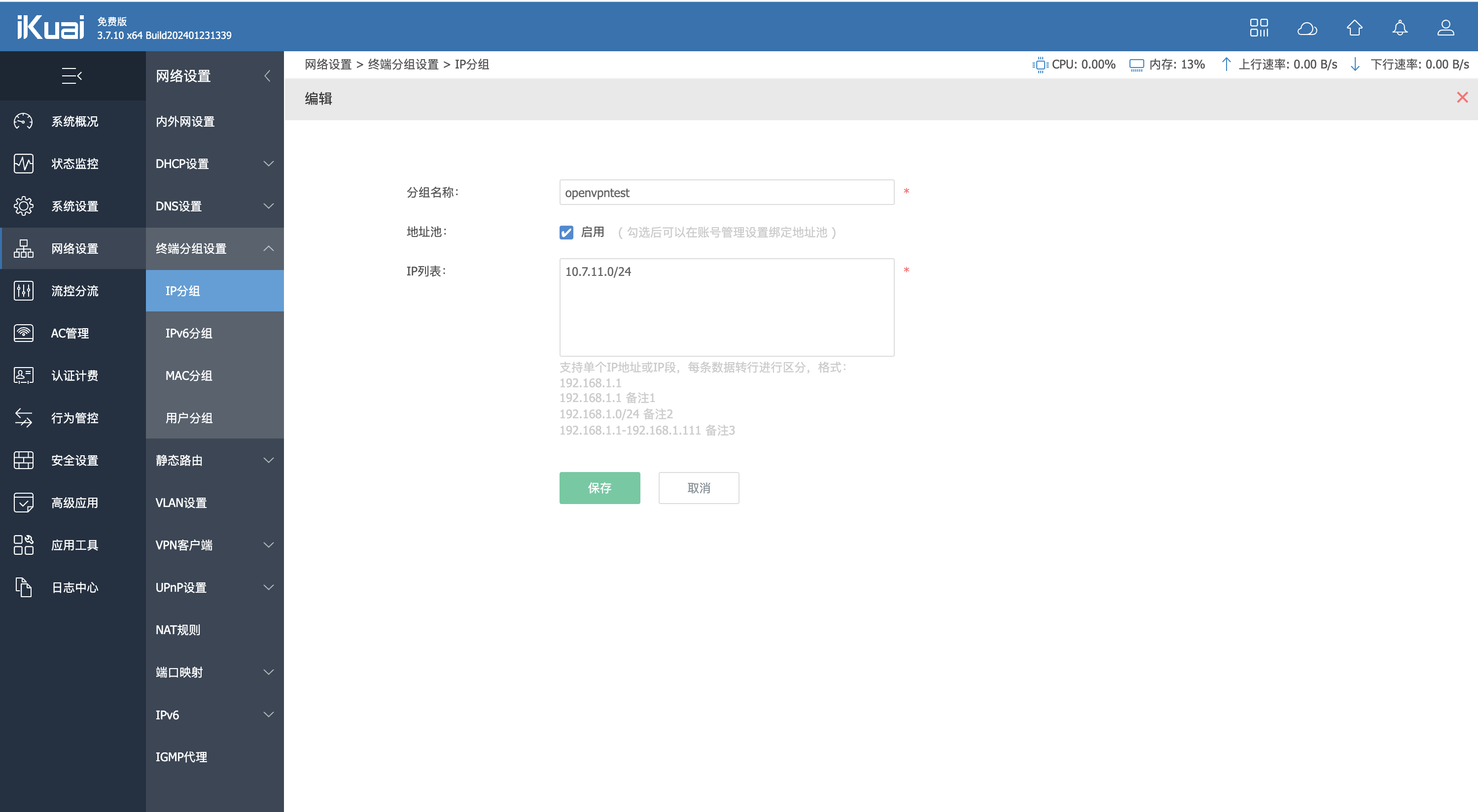

配置分组进入 IP 分组页面,此页面也可以通过 网络设置->终端分组设置->IP分组。

如上,我们可以在这边进行分组,然后把对应的用户绑定分组的地址池即可。

比如,我们可以给 test 组分配 10.7.11.0/24 的地址。

NAT 配置

一般的家庭路由设置 192.168.1.0/24 之后,对于 10.7.0.0/16 是直接抛弃的。

此处作为 旁路由,所以需要设置 NAT 转换。

网络设置 -> NAT 规则

这样,所有通过 VPN 的网络都会被替换成 爱快的地址,例如 192.168.1.10。这样会有一个小问题,就是服务器检测到的 IP 地址都将是 192.168.1.10 这个地址。

其中 源地址表示 客户端被分配的地址,例如 10.7.0.0/16 , 目的地址即资源服务器所在的地址 192.168.1.0/24 , NAT 地址为 爱快的地址 192.168.1.10

此时,所有的 openvpn 客户端都可以上网了,但是是每个客户端可以任意访问资源网络。

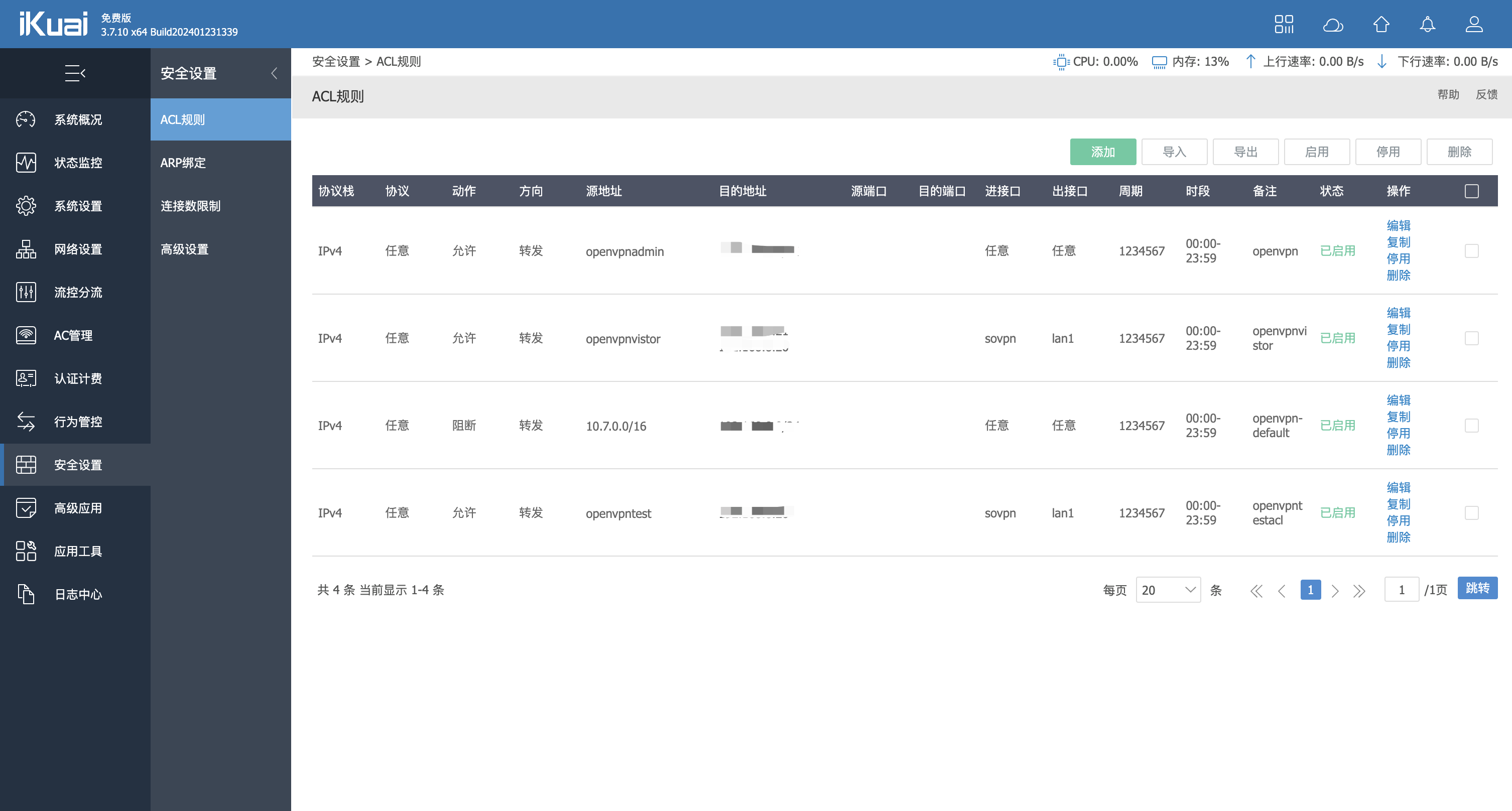

ACL 设置

安全设置-> ACL 规则

要想实现 VPN 客户端访问控制,需要配置相应的 ACL 规则。

首先设置一条规则,阻断所有 OpenVPN 客户端的访问。

具体配置为: 源地址 10.7.0.0/16 到目的地址 192.168.1.0/24

其次再按照需要进行分配:

例如

管理员可以访问目的地址的任意机器。

openvpntest 地址池的用户只可以访问 192.168.1.10-192.168.1.20 这个范围内的地址。

openvpnvistor 地址池的用户只可以访问 192.168.1.30 这台机器。